罗技遭遇Clop勒索攻击:第三方漏洞引发的安全风暴

一、事件确认:1.8TB数据泄露的严峻现实

2025年11月14日,硬件配件巨头罗技公司向美国证券交易委员会提交8-K表格,正式确认遭受Clop勒索软件团伙攻击。这份文件披露,此次安全事件导致

约1.8TB数据外泄,涉及员工、消费者、客户及供应商的有限信息。值得关注的是,罗技在公告中特别强调,被盗数据未包含国民身份证号或信用卡等核心

敏感信息,这一表述显然旨在缓解市场担忧,控制事件可能造成的负面影响。

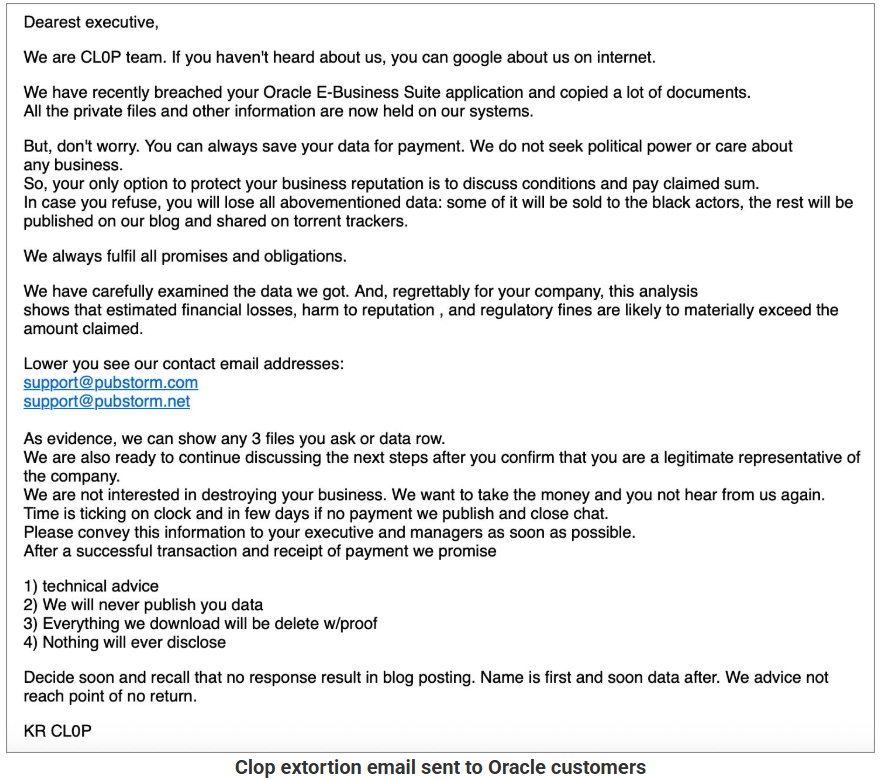

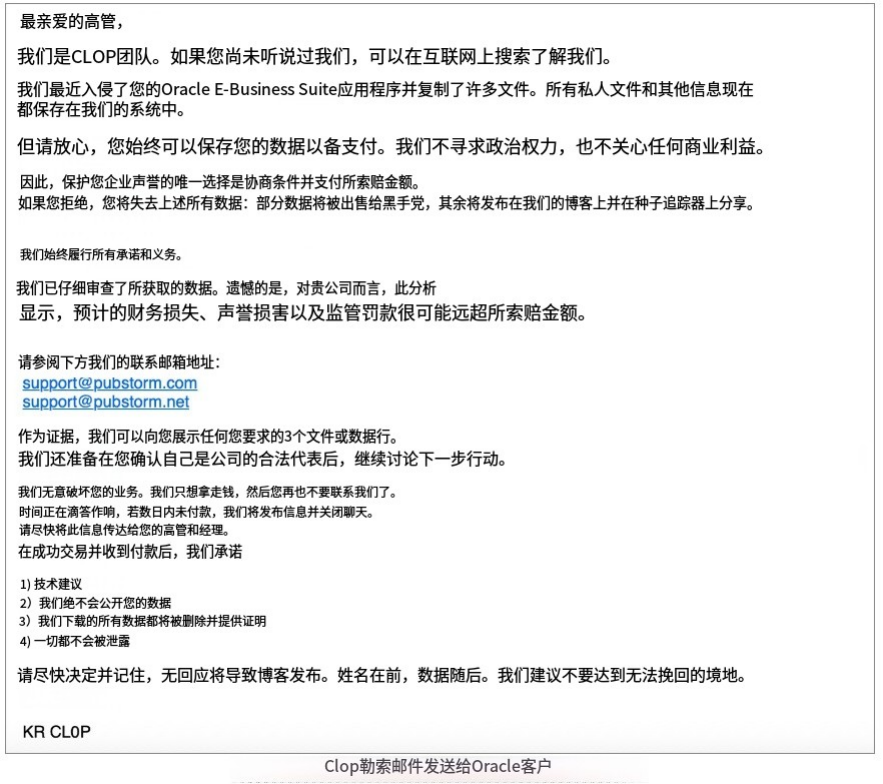

此次攻击的发生并非偶然。安全界普遍推测,事件根源与今年7月披露的Oracle E-Business Suite漏洞CVE-2025-61882密切相关。该漏洞作为零日漏洞,

在被发现前就已被Clop组织大规模利用。罗技公司在声明中将事件归因于“第三方零日漏洞”,这一表述既是对事实的陈述,也隐含着将责任部分转移给

软件供应商的策略考量。

二、攻击溯源:Clop团伙的零日漏洞利用模式

Clop作为老牌勒索组织,在网络安全领域可谓“臭名昭著”。该组织以专门利用零日漏洞实施供应链攻击而闻名,其攻击模式具有高度的专业化和系统化

特征。从技术层面分析,Clop团伙通常会在主流商业软件中发现未公开的漏洞,在补丁发布前迅速开展大规模攻击,以此最大化攻击效果和收益。

回顾Clop的“辉煌战绩”,可以发现一条清晰的演进路线。该组织曾制造Accellion文件传输设备漏洞事件,波及全球数百个组织;随后又利用MOVEit文件

传输工具中的零日漏洞,制造了2023年最具破坏性的供应链安全事件之一。这些攻击的共同特点在于,它们都针对企业广泛使用的商业软件,通过攻击软

件供应商来间接威胁大量终端用户。

CVE-2025-61882漏洞的利用延续了Clop的一贯手法。该漏洞存在于Oracle E-Business Suite这一被全球数万家企业使用的ERP系统中,影响的广度和深度

可想而知。安全研究人员指出,Clop团伙在漏洞披露后的极短时间内就开发出了成熟的利用工具,显示出其强大的技术能力和迅速的反应机制。

三、行业警示:第三方风险管理的紧迫课题

罗技数据泄露事件再次敲响了第三方风险管理的警钟。在企业数字化程度不断加深的今天,任何组织都难以完全依靠自身力量构建绝对安全的防御体系。

供应链中的每一个环节,特别是广泛使用的商业软件,都可能成为攻击者入侵的突破口。这一现实迫使企业必须重新审视其安全战略,将第三方风险管理

提升到前所未有的高度。

从防御角度看,此次事件揭示了几个关键问题。首先,企业对关键业务系统的漏洞监测和应急响应能力亟待加强。在漏洞披露后,企业需要在极短时间内

完成补丁安装,这要求具备高效的安全运维流程。其次,数据分类和分级保护机制的重要性愈发凸显。罗技能够迅速确认未泄露核心敏感数据,说明其数

据管理体系相对完善,这为损失控制提供了重要基础。

对于整个科技行业而言,罗技事件将成为推动安全范式转变的重要催化剂。企业需要从传统的边界防御转向更加全面、动态的安全架构,建立包括威胁情报、

应急响应、数据加密和多因素认证在内的纵深防御体系。同时,行业协作也显得尤为重要,单个企业难以对抗高度组织化的网络犯罪团体,只有通过信息共

享和协同防御,才能有效提升整体安全水平。

最后,罗技遭遇的Clop勒索攻击,不仅是一家公司的安全危机,更是数字化时代企业普遍面临的安全挑战的缩影。随着网络攻击手段的不断进化,任何企业

都无法在安全威胁面前独善其身。此次事件再次证明,在当今 interconnected 的商业环境中,安全已不再是单纯的技术问题,而是关乎企业生存发展的战略

议题。只有建立全员参与、全过程覆盖、全方位防护的安全文化,才能在日益复杂的网络威胁 landscape 中保持韧性,守护企业和用户的数据安全。

扫一扫,关注我们