浏览器跨域与跨站的区别详解

在现代Web开发中,“跨域”与“跨站”是两个高频出现却极易混淆的概念。它们源于浏览器的安全机制设计,深刻影响着前端请求交互、用户认证与会话管理等核心场景。很多开发者在面对跨域报错、跨站请求Cookie丢失等问题时,常常因概念模糊而无从下手。本文将从本质定义出发,层层拆解二者的核心区别、底层逻辑、关联场景及解决方案,帮助读者建立系统的知识体系。

一、核心概念:先厘清“域”与“站”的定义边界

要理解跨域与跨站,首先需要明确“同源”(同域)和“同站”的判断标准——二者的核心差异在于判断维度的严格程度不同,这也是后续所有机制的基础。

1. 同源(同域):浏览器的严格安全校验标准

同源策略(Same-Origin Policy)是浏览器最基础的安全基石,其“同源”判断遵循三重严格匹配原则:两个页面必须同时满足以下三个条件,才被视为“同源”;只要有一个不匹配,即为“跨域”。

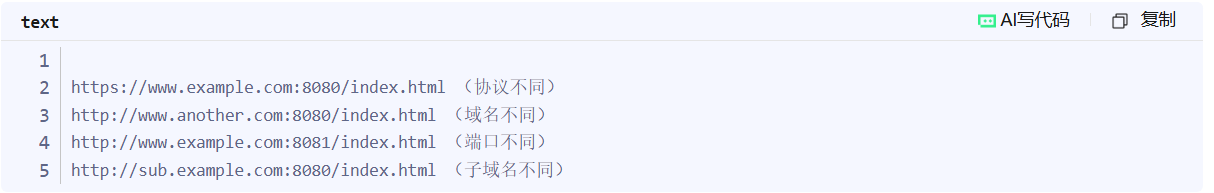

协议(Protocol)相同:如均为HTTP或HTTPS,http://example.com与https://example.com属于跨域;

域名(Domain)相同:包括主域名和子域名,www.example.com与sub.example.com属于跨域;

端口号(Port)相同:HTTP默认端口80、HTTPS默认端口443,若显式指定不同端口(如8080与8081),则为跨域。

示例:以基准地址http://www.example.com:8080/index.html为例,以下地址均为跨域:

2. 同站:Cookie视角的宽松匹配标准

示例解析:

www.zhihu.com与zhuanlan.zhihu.com:eTLD+1均为zhihu.com,属于同站,但因子域名不同,属于跨域;

a.github.io与b.github.io:eTLD+1均为github.io,二级域分别为a和b,属于跨站,同时也属于跨域;

www.example.com与www.example.co.uk:eTLD+1分别为example.com和example.co.uk,属于跨站。

3. 跨域与跨站的核心关联:一句话总结

通过上述定义可推导得出核心结论:跨站一定跨域,但跨域不一定跨站。

跨站一定跨域:跨站的判断标准(eTLD+1不同)必然导致域名不同,而域名不同已满足跨域的判断条件;

跨域不一定跨站:如www.example.com与sub.example.com,域名不同导致跨域,但eTLD+1相同,属于同站。

二、底层机制:为何浏览器要区分跨域与跨站?

1. 跨域的底层:同源策略的安全隔离

同源策略的核心目标是防止恶意网站通过JavaScript窃取用户在其他网站的敏感数据。它对不同源的资源交互施加了三大核心限制:

数据读取限制:无法读取不同源页面的Cookie、LocalStorage、IndexedDB等存储数据;

DOM访问限制:无法通过JavaScript操作不同源页面的DOM元素(如iframe嵌入的跨域页面);

请求发送限制:无法向不同源的服务器发送AJAX(XMLHttpRequest/Fetch)请求,或发送后被浏览器拦截响应。

需要注意的是,同源策略是浏览器层面的限制,而非服务器层面——跨域请求本身可以到达服务器并被处理,但服务器返回的响应会被浏览器拦截,无法被前端脚本获取。这种机制有效阻挡了“恶意网站通过脚本读取用户银行账户信息”等攻击场景,但也给合理的跨域业务需求(如前后端分离架构、第三方API调用)带来了阻碍。

2. 跨站的底层:Cookie的CSRF防护

跨站相关的机制设计,核心聚焦于Cookie的安全使用。Cookie作为用户会话标识的核心载体,极易成为CSRF攻击的目标——攻击者通过诱导用户在已登录的情况下访问恶意网站,利用浏览器自动携带Cookie的特性,向目标网站发送伪造请求(如转账、修改密码)。

三、关键实践:跨域与跨站的核心应用场景

1. 跨域场景:资源交互的常见阻碍

前后端分离开发:前端项目部署在localhost:8080,后端API部署在localhost:3000,前端发送Fetch请求时,浏览器控制台会出现“Access to fetch at ‘http://localhost:3000/api’ from origin ‘http://localhost:8080’ has been blocked by CORS policy”的报错;

2. 跨站场景:Cookie携带的认证问题

跨站场景的核心问题是“跨站请求时Cookie无法携带”,导致用户认证失效。这一问题在Chrome 80+、Safari等现代浏览器中尤为突出——这些浏览器默认将未显式设置SameSite属性的Cookie视为SameSite=Lax,拒绝在跨站请求中携带。

四、解决方案:针对性破解跨域与跨站问题

针对跨域与跨站的不同问题场景,行业内已形成成熟的解决方案——跨域问题聚焦于“突破同源策略的合理限制”,跨站问题聚焦于“正确配置Cookie的SameSite属性”。

1. 跨域问题的主流解决方案

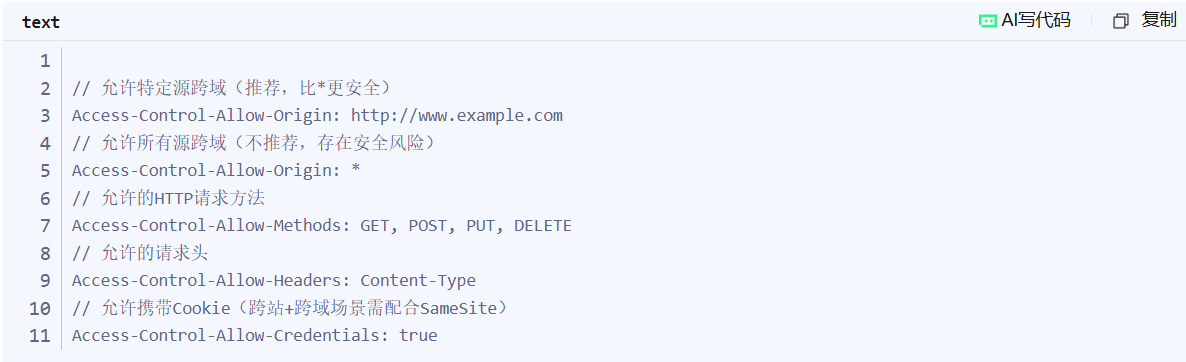

(1)CORS:现代浏览器首选方案

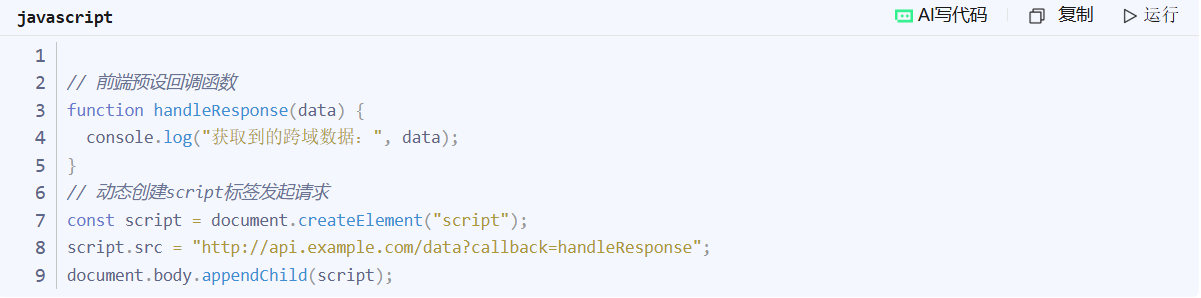

(2)JSONP:兼容老式浏览器的折中方案

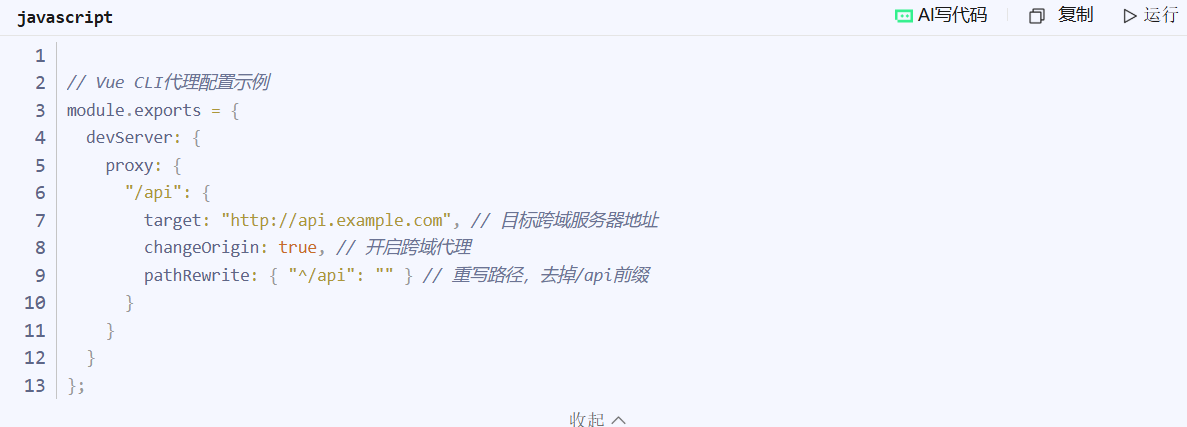

(3)代理服务器:开发环境常用方案

(4)其他方案:针对性场景使用

2. 跨站问题的核心解决方案:Cookie的SameSite配置

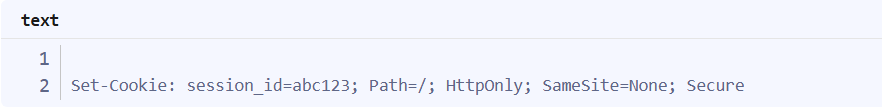

关键配置示例与注意事项

SameSite=None必须与Secure同时使用,否则现代浏览器会拒绝该Cookie;

Secure属性强制Cookie仅通过HTTPS传输,HTTP环境下无法使用;

部分旧浏览器(如iOS 12的Safari、老版本Chrome)会将SameSite=None识别为SameSite=Strict,需通过User-Agent检测适配。

理解跨域与跨站的本质,不仅能帮助我们快速解决开发中的实际问题,更能深入理解浏览器安全机制的设计思路。在实际开发中,需结合业务场景灵活运用相关方案。

扫一扫,关注我们